Docker vs Podman: differenze e quando scegliere uno rispetto all’altro

Negli ultimi anni, la containerizzazione è diventata centrale nello sviluppo e nel deploy di applicazioni moderne. In questo articolo mettiamo a confronto Docker vs Podman, analizzando differenze architetturali, sicurezza, integrazione con Kubernetes e casi d’uso pratici.

Indice dei contenuti

Cos’è Docker

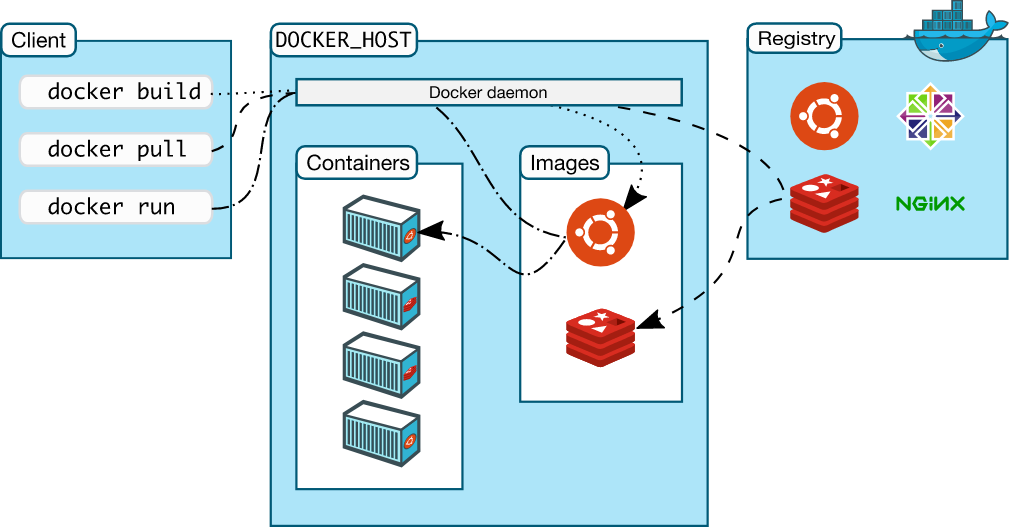

Docker è una piattaforma che consente di creare, gestire ed eseguire applicazioni all’interno di container leggeri e portabili. È composto da tre elementi principali:

- Docker Engine: il motore che gestisce i container;

- Docker CLI: l’interfaccia a riga di comando;

- Docker Hub: il registry ufficiale per immagini container.

Esempio di utilizzo di Docker

docker run -d -p 8080:80 nginx

# Avvia Nginx in background, esponendo la porta 80 del container sulla 8080 locale

Schema architetturale di Docker.

Cos’è Podman

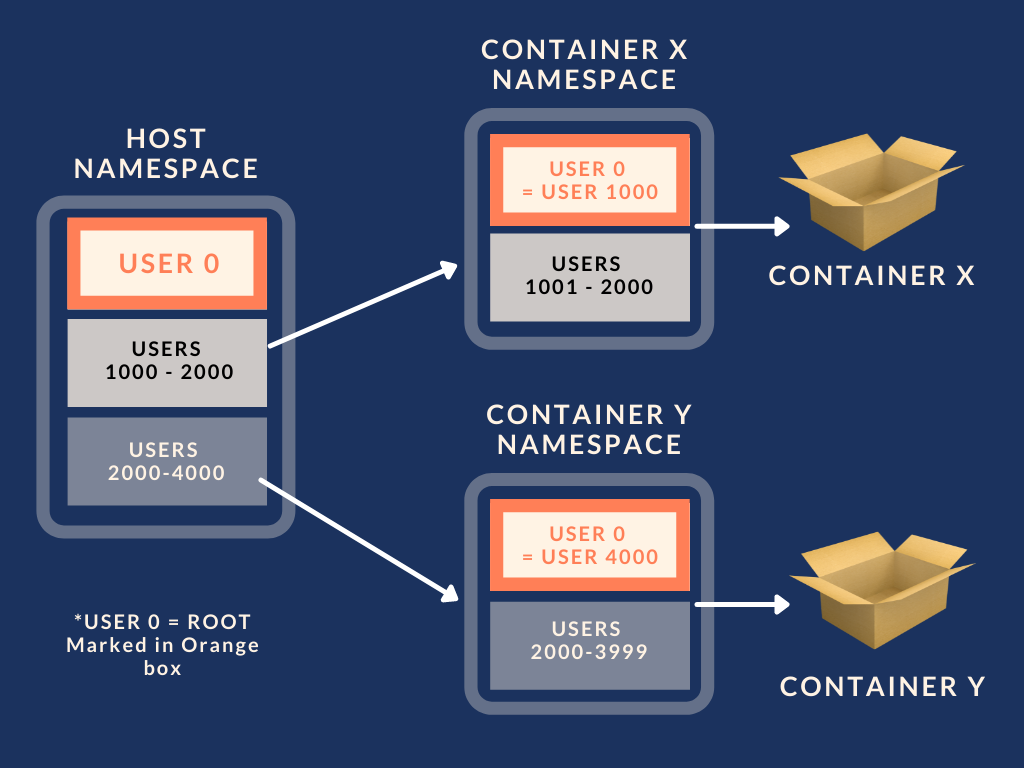

Podman è un progetto open source (guidato da Red Hat) che offre un approccio daemonless e rootless alla containerizzazione. I container sono processi dell’utente, riducendo la superficie d’attacco e semplificando i flussi DevSecOps.

- Architettura senza demone (daemonless): niente servizio centrale sempre attivo.

- Rootless nativo: esecuzione di container senza privilegi di amministratore.

- Compatibilità CLI: comandi quasi identici a Docker per migrazioni rapide.

Esempio di utilizzo di Podman

podman run -d -p 8080:80 nginx

# Stesso risultato del comando Docker, con gestione processi in modalità rootless per impostazione predefinita

Differenze Docker vs Podman

| Caratteristica | Docker | Podman |

|---|---|---|

| Architettura | Basata su demone (Docker Daemon) | Senza demone, container come processi |

| Permessi | Richiede root o configurazioni extra per rootless | Rootless nativo |

| Compatibilità CLI | Standard de facto | Compatibile con CLI Docker |

| Kubernetes | Integrazione indiretta tramite runtime supportati | Focus su pods e integrazione con CRI-O |

| Ecosistema | Docker Hub, Compose, Swarm | Buildah, Skopeo, CRI-O |

| Performance | Leggermente più pesante per via del demone | Più leggero: processi utente diretti |

| Sicurezza | Solida, ma rootless richiede setup | Sicurezza rafforzata grazie al rootless nativo |

Confronto sintetico Docker vs Podman.

Quando scegliere Docker

- Team e toolchain già su Docker Compose: orchestrazione veloce di più servizi.

- Ecosistema e community: ampia disponibilità di immagini su Docker Hub.

- Compatibilità cloud: supporto nativo e documentazione diffusa presso i provider.

Esempio di Docker Compose

version: "3.9"

services:

web:

image: nginx:alpine

ports:

- "8080:80"

app:

image: node:20-alpine

working_dir: /usr/src/app

volumes:

- ./:/usr/src/app

command: ["npm","start"]

Quando scegliere Podman

- Sicurezza prioritaria: esecuzione rootless predefinita e minore superficie d’attacco.

- Integrazione con Kubernetes: ecosistema CRI-O e concetto di pod nativo.

- Stack totalmente open source: tool come Buildah e Skopeo per build e registries.

Eseguire un container rootless con Podman

# Verifica user namespace abilitato

podman info --format '{{ .host.seccomp }}'

# Esempio run rootless

podman run --name demo -d -p 8080:80 nginx:alpine

# Logs e stato

podman ps

podman logs -f demo

Da Dockerfile a immagine con Buildah (alternativa a docker build)

# Build immagine usando Buildah

buildah bud -t myapp:latest .

# Push su un registry compatibile OCI

buildah push myapp:latest docker://registry.example.com/myorg/myapp:latest

Migrare dai comandi Docker a Podman

La compatibilità della CLI permette di sostituire frequentemente docker con podman senza modifiche aggiuntive. Alcuni esempi:

# Avvio container

docker run -d -p 8080:80 nginx

podman run -d -p 8080:80 nginx

# Elenco container

docker ps

podman ps

# Logs container

docker logs -f myapp

podman logs -f myapp

# Build immagine (Docker) vs Buildah (Podman ecosystem)

docker build -t myimage:latest .

buildah bud -t myimage:latest .

Best practice di sicurezza

- Principio del minimo privilegio: preferire esecuzione rootless e policy di rete restrittive.

- Immagini minimali: usare Alpine o distroless per ridurre la superficie d’attacco.

- Scansioni di vulnerabilità: integrare scanner (es. Trivy) nella CI/CD.

- Segreti: gestire credenziali con strumenti esterni (es. Kubernetes Secrets, Vault).

Esempio scansione con Trivy

# Scansiona un'immagine prima del deploy

trivy image --severity CRITICAL,HIGH myimage:latest

Conclusione Docker vs Podman

Docker e Podman sono entrambi strumenti solidi per la containerizzazione. In sintesi:

- Scegli Docker se cerchi compatibilità immediata, ampia community, Docker Compose e integrazione semplice con servizi cloud.

- Scegli Podman se la sicurezza è prioritaria, desideri esecuzione rootless nativa e un’integrazione stretta con l’ecosistema Kubernetes/CRI-O.

La decisione finale dipende dal contesto del progetto e dai requisiti di sicurezza, governance e toolchain del tuo team.